سياسات مكافحة الإرهاب الإلكتروني .. مصر والسعودية نموذجاً

على مر

التاريخ ، كانت هناك العديد من المخاطر التي تهدد أمن الدول، وأحد هذه المخاطر

ظاهرة الإرهاب، التي زاد خطرها بشكل مطرد مع التقدم التكنولوجي والتقني، فأصبحت

طريقة إدارة الإرهاب أكثر تطورًا، وصار من الممكن تدمير البنى التحتية للدول دون

إطلاق رصاصة من خلال استخدام الجماعات الإرهابية للفضاء الإلكتروني لشن هجمات

إرهابية باستخدام بعض البرامج المعقدة، ومن ثم أصبحت أعمال الإرهابيين أكثر خطورة

وتدميرًا ، بينما أصبح مرتكبو هذه الأعمال أكثر مراوغة. تناقش هذه الورقة ماهية

الإرهاب الإلكتروني، والجهود المبذولة على المستوى العالمي والإقليمي لمكافحة هذه

الجريمة، وموقف كل من الحكومة السعودية والمصرية ضد ظاهرة الإرهاب السيبراني.

الكلمات الدالة: الإرهاب الإلكتروني، مصر، المملكة

العربية السعودية، المنظمات الدولية، المنظمات الإقليمية، السياسات العامة.

Abstract:

Throughout history, there have been many threats to the security of

States. One of these dangers is the phenomenon of terrorism, which has steadily

increased its threat with technical and technological progress. Therefore, the

method of managing terrorism has become more sophisticated. It is possible to

destroy the infrastructure of countries without launching a bullet through the

use of Terrorist groups of cyberspace to launch terrorist attacks using some

complex programs. And then, Terrorist acts became more dangerous and

destructive, while perpetrators became more elusive. This paper discusses the

nature of cyber terrorism, the efforts exerted at the global and regional level

to combat this crime, and the position of the Saudi and Egyptian governments

against the phenomenon of cyber terrorism.

Key

Words: Cyber-terrorism,

Egypt, Saudi Arabia, International Organizations, Regional Organizations,

Public Policy.

المقدمة

أحد

ملامح الثورة التكنولوجية ظاهرة الفضاء الإلكتروني، التي أصبح لها دور استراتجيٌّ

في المجتمع الدولي على الصعيد الاقتصادي والسياسي والثقافي والأمني والاجتماعي.

ومع

بداية موجة الانتشار التكنولوجي عالميًّا، وتصاعد مستوى الاهتمام بقطاع تكنولوجيا

الاتصال والمعلومات كمدخل مهم لتحقيق نمو اقتصادي سريع، جاء ظهور التهديد

بالاستخدام السلبي لتلك المعطيات التكنولوجية من قبل مهددات كثيرة؛ مثل إمكانية

استخدام تلك المعطيات في التحضير أو القيام أو التنسيق أو التعبئة أو الحشد للعمل

الإرهابي، وظهرت مسميات تعبر في مجملها عن أنشطة غير سليمة للفضاء الإلكتروني على

نحو يؤثِّر في طبيعته ودوره ويؤثر بالتالي على أهميته الاستراتيجية في النظام

الدولي، ومن ضمن تلك المسميات وأشهرها مفهوم "الإرهاب الإلكتروني".

استغلت

الجماعات الإرهابية المزايا التكنولوجية كعنصر حيوي لدعم وتحقيق أهدافها ومنفذ

لوجستي داعم وحاضن للنشاط الإعلامي لها في مناطق مختلفة من العالم، فمن خلال شبكات

الإنترنت تسطيع الجماعات الإرهابية تصوير أنفسهم وأعمالهم في الضوء والسياق الذي

يريدونه، دون أن يعرقل ذلك تفحص وسائل الإعلام الرسمية لذلك التصوير أو غربلته أو

تحويرة، وقد بدأ الإرهابيون بالفعل في استخدام الفضاء الإلكتروني في التأثير على

الرأي العام وتجنيد أعضاء جدد وجمع الأموال. (1)

أيضًا،

انتشرت مؤخَّرًا نوعية خطيرة من الهجمات والجرائم السيبرانية تعتمد على تقنيات

متقدمة (كالحوسبة السحابية والذكاء الاصطناعي وإنترنت الأشياء)، وأجهزة تصنت على

شبكات الاتصال، وبرمجيات لتشفير العمليات المشبوهة، وبرمجيات خبيثة لاختراق أنظمة

أمن الشبكات والحاسبات لتسخيرها في القيام بعمليات إجرامية وتعاملات مشبوهة دون

علم أصحابها فيما يُسمَّى بالشبكات الآلية، حيث يمكن أن تضم شبكة آلية واحدة عشرات

أو مئات الآلاف أو ملايين الحواسب أو الأجهزة المتصلة بالإنترنت التي يمكن

استخدامها لشن هجمات متنوعة، مثل الهجمات الموزَّعة لإعاقة الخدمات على شبكات

ومواقع مستهدفة لأغراض إجرامية كالتخريب والإرهاب والتهديد والإبتزاز. (2)

ومن بين الدول التي تعرضت لتلك الهجمات

السيبرانية المملكة العربية السعودية، التي تحتل المركز 17 عالميًّا، وفقًا لما

قامت به فوربس الشرق الأوسط؛ حيث قامت برصد وتتبع بيانات خريطة كاسبرسكي 2018،

للتعرف على أكثر الدول العربية تعرُّضًا للهجمات الإلكترونية. أيضًا مصر؛ حيث

أشارت شركة 'تريند مايكرو' في تقرير أصدرته عام 2018 أن مصر تأتي في

المرتبة الثالثة من حيث أكثر الدول تعرضًا لتهديدات البرمجيات الخبيثة على مستوى

القارة الأفريقية.

المشكلة البحثية

غزت

المنظمات الإرهابية فضاء الإنترنت وجعلت منه ساحة معركة، حيث لم يعودوا يعتمدون

فقط على القوة العسكريَّة مثل الأسلحة والدروع والقنابل. وبدلًا من ذلك صارت أكثر

براعة واكتسبت استراتيجاتهم وتكتيكاتهم اتجاهًا تقنيًّا، إضافة لذلك فلم تعد

نشاطاتهم مقصورة على البروباجاندا وجمع التمويل والتدريب وتخطيط وتنفيذ الهجمات الفعليَّة،

بل إنهم وسَّعوا مجال نشاطهم إلى مهاجمة ضحاياهم بتخريب البنى التحتيَّة على

الإنترنت من أي مكانٍ في العالم، بشكلٍ يخفي هوياتهم الفعليَّة باستخدام تقنيات

الإنترنت.

تعرضت

المملكة العربية السعودية لحوالي 100 هجوم إلكتروني أمنيٍّ يستهدف بِنًى تحتيَّةً

مهمة، في محاولات لسرقة البيانات، وسببت انقطاعًا في الخدمات، خلال عام 2016 وحده (3)،

أيضًا، فإن مصر تعرضت للعديد من الهجمات الإلكترونية؛ فوفقًا للتقرير الصادر عن

شركة 'تريند مايكرو' عام 2018، فإن إجمالي عدد البرمجيات الخبيثة التي اكتشفتها

الشركة في البلاد قد وصل إلى 242,411 برمجية خبيثة خلال الربع الأخير من عام 2017

وحده، ما يمثل زيادة بنسبة 25% عن الربع الثالث من نفس العام والذي شهد اكتشاف

194,719 برمجية خبيثة. ووفقًا لهذه النتائج، فإن مصر تأتي في المرتبة الثالثة من

حيث أكثر الدول تعرضاً لتهديدات البرمجيات الخبيثة على مستوى القارة الأفريقية.

وكشف

التقرير أن قطاع التصنيع في مصر كان الأكثر تضررًا من هجمات البرمجيات الخبيثة،

وتلاه قطاع التعليم، ثم القطاعات الحكومية، والقطاعان العقاري والتكنولوجي. (4)

ومما سبق

تَطرح هذه الدراسة تساؤلًا رئيسيًّا هو : ما الاستراتيجيات والسياسات التي

تَبَنَّتْها كل من الحكومة المصرية والحكومة السعودية في مكافحة جريمة الإرهاب

الإلكتروني؟

وعدة أسئلة فرعية:

-

ما المقصود بالإرهاب الإلكتروني؟

-

ما العوامل والأسباب المؤثرة في انتشار الظاهرة؟

-

كيف تستخدم الجماعات الإرهابية الفضاء الإلكتروني؟

-

ما الجهود الدولية والإقليمية المبذولة لمكافحة جريمة الإرهاب

الإلكتروني؟

أهمية الدراسة

تأتي

أهمية هذه الدراسة من خلال تسليط الضوء على ظاهرة الإرهاب الإلكتروني التي أصبحت

من أهم القضايا الدولية نظرًا لفداحة الآثار الاجتماعية والاقتصادية والأمنية

المترتبة عليها؛ الأمر الذي يستوجب ضرورة مكافحتها. ولكن ما زالت إجراءات ووسائل

مكافحتها غير كافية؛ لتخفيف منابع هذه الجريمة ومواجهة آثارها.

كما تنبع

أهمية الدراسة من كونها تعتبر دراسة استكشافية تسعى إلى رصد جريمة الإرهاب

الإلكتروني ، والجهود المبذولة في كل من مصر والسعودية لمكافحتها، وهي تقييمية

تسعى إلى تقييم جهود الدولتين في مجال مكافحة جريمة الإرهاب الإلكتروني.

أهداف الدراسة

تسعى الدراسة إلى تحقيق عدة أهداف،

أهمها:

1. إبراز

ظاهرة الإرهاب الإلكتروني في المجتمعين المصري والسعودي كظاهرة ذات أبعاد مؤثرة في

المجتمع.

2. الوقوف

على أهم العوامل المؤدية لانتشار هذه الظاهرة بصورها المختلفة في كلٍّ من مصر

والسعودية.

3. التعرف

على كيفية استخدام الجماعات الإرهابية للفضاء الإلكتروني .

الدراسات السابقة

هناك

العديد من الدراسات التي تناولت موضوعات الإرهاب والجرائم الإلكترونية والإرهاب

الإلكتروني ويمكن تقسيم هذه الدراسات إلى 3 محاور مهمة، وهي:

1.

الدراسات التي تناولت الإرهاب:

تناول

هذا المحور قضية الإرهاب، وأنها من أخطر القضايا التي يواجهها العالم في الوقت

الحالي، وبدأت هذه الدراسات من تعريف الإرهاب، فانطلقت من أنه لا يوجد تعريف محدد

للإرهاب، ولكن على الرغم من ذلك فقد تم الاتفاق على عدد من العناصر التي يشتمل

عليها التعريف وهي استخدام أو التهديد باستخدام القوة بما يؤدي إلى قتل أو خوف

المدنيين.

تناولت

بعض هذه الدراسات علاقة الإرهاب بحقوق الإنسان والارتباط بينهما؛ حيث إن العمليات

الإرهابية هذه دائمًا ما تعمل على انتهاك حقوق الإنسان للمدنيين من العيش في أمان

واستقرار، كما أن مكافحة الإرهاب أيضًا قد يترتب عليها انتهاك لحقوق الإنسان، لذا

تناولت بعض الدراسات أنه من الواجب الاهتمام بعدم انتهاك حقوق الإنسان مع مساعدة

الدول على التخلص من الإرهاب.

اشتملت

مكافحة الإرهاب على توقيع عدد من المعاهدات والاتفاقيات الدولية والإقليمية ومنها:

اتفاقية جنيف لمنع ومعاقبة الأعمال الإرهابية 1937م، والاتفاقية الأوروبية لقمع

الإرهاب 1977م، والاتفاقية العربية

لمكافحة الإرهاب لعام 1998م. (5)

2.

الدراسات التي تناولت الجرائم الإلكترونية:

تناول

هذا المحور الدراسات التي تناولت الجرائم الإلكترونية وتطورها خاصة بعد التطور

الهائل الذي يشهده العالم من ثورة تكنولوجية وانتشار للعولمة. تَمَّ في هذه

الدراسات تناول تعريف الجرائم الإلكترونية ولم يتم أيضًا تحديد تعريف جامع مانع

له، وإنما ما تم الاتفاق عليه هو أن هذه الجرائم هي التي يتم فيها استخدام الحاسوب

كأداة للتنفيذ.

تناولت

بعض الدراسات أنواع الجرائم الإلكترونية المختلفة، ومنها القرصنة والنصب والإتجار

بالمخدرات والتزييف. ويُعَدُّ عدم وجود أداة قضائية نافذة لمكافحة مثل هذا النوع

من الجرائم ومعاقبة مرتكبيه من الأسباب الرئيسة لانتشارها.

ولمكافحة

الجرائم الإلكترونية تم توقيع العديد من الاتفاقات والمعاهدات الدولية، وكذلك

انعقاد عدد من المؤتمرات وعلى رأسها: قرار هافانا 1991م، وانعقاد المؤتمر الخامس

عشر للجمعية الدولية لقانون العقوبات في البرازيل 1984م، واتفاقية بودا بست 2001م

لمكافحة الجرائم المعلوماتية، والقانون العربي النموذجي لمكافحة جرائم تقنية أنظمة

المعلوماتية. (6)

3.

الدراسات التي تناولت الإرهاب الإلكتروني:

تتناول

الدراسات في هذا المحور الإرهاب الإلكتروني وتعريفه، وتم تحديد عناصر مهمة لتعريف

الإرهاب الإلكتروني، وهو أنه كل فعل هدفه إرهابي ويتم فيه استخدام تكنولوجيا

المعلومات كأداة لتحقيق هذا الهدف.

كانت

البداية لحدوث مثل هذه الأعمال الإرهابية هي أحداث 11 سبتمبر 2001م، تلاه الفيروس

الإلكتروني الذي انتشر في 2003م، والذي

دمَّر العديد من أجهزة الحاسوب في ذلك الوقت، وتزايد تأثير هذه الأعمال الإرهابية

الإلكترونية مع التقدم التكنولوجي الهائل بمرور الزمن.

ويعد هذا

النوع من الإرهاب هو الأخطر على الإطلاق؛ حيث إنه يمكن تنفيذ مثل هذه الأعمال

الإرهابية عن بعد، كما أنه من الصعب الوصول إلى مرتكبيها؛ وذلك لأنه حتى الآن لم

يتم الاتفاق على قوانين دولية لمواجهة الإرهاب الإلكتروني ومكافحته، وإنما هي حتى

الآن مجرد جهود فردية من قبل الدول، خاصة وأن هناك بعض الشكوك حول انخراط الدول

الكبرى في مثل هذا النوع من الإرهاب. (7)

وبالتالي،

ومما سبق، وما يمكن الاستفادة به من هذه المحاور هو أنه لا يوجد تعريف جامع مانع

لأيٍّ من الإرهاب أو الجريمة الإلكترونية أو الإرهاب الإلكتروني، كما أن هناك

خلطًا واضحًا في العديد من الدراسات بين الجريمة الإلكترونية والإرهاب الإلكتروني،

وهو ما ستعمل هذه الدراسة على توضيح الفرق بينهما.

الإطار النظري للدراسة

تعتمد

الدراسة في إطارها النظري على مدخل السياسات العامة:

استخدم مصطلح السياسات العامه لأول مرة عام 1922

حينما حاول عالم السياسة الأمريكى شارلز ماريام الربط بين النظريات السياسية

وتطبيقاتها، بقصد فهم الأنشطة الفعلية للحكومات. ولقد وجدت السياسات العامة مع

وجود المجتمعات المنظمة، وأهم أشكالها الدولة.

وتعني

السياسة العامة "الخطط الطويلة والمتوسطة والقصيرة المدى والبرامج المصاحبة

لها، والتشريعات التي تصدرها أو تتبناها وتلتزم بتنفيذها السلطات التنفذية بالدول،

قاصدة معالجة المشكلات أو التطلعات المجتمعية المستقبلية في مجالات محددة،

استنادًا لفكرة العقد الاجتماعي بين الدولة والمواطنين، والذي يتيح للمرة الأولى

القدرة على التوزيع السلطوى للقيم على نحو ملائم يسهم فى رفع مستوى معيشتهم

وحمايته". وتمر عملية صنع السياسات العامة بمراحل متعددة، اختلف العلماء في

تحديد عددها، توسيعًا تضييقًا، وإن اتفقوا فعليًّا على أنها تدور في فلك أربع

مراحل أساسية، هي: طرح السياسات ووضعها على جدول أعمال الحكومة، وصياغة السياسة

واتخاذ القرار بشأن السياسة بوصفها مرحلة مدمجة ومتداخلة تقابل الصندوق الأسود في

اقتراب تحليل النظم، وتنفيذ السياسات، ومتابعة وتقييم السياسات.

ولقد

تطورت منهجيات تحليل السياسات العامة، على نحو بات معه تقدير آثار تلك السياسات

ومحاولة تعديل أبعادها المختلفة، توافقًا مع تطلعات واحتياجات المواطنين، أمرًا

متاحًا وأكثر يُسرًا، مقارنة بفترات زمنية سابقة. وقد أصبحت الحكومات أكثر قدرة على تجميع البيانات

المطلوبة لصنع السياسات، القادرة على التوافق مع المتغيرات المحلية والإقليمية

والدولية؛ حيث لم تعد البيانات هي الإشكالية الأساسية التي تواجه عملية صنع

السياسات. (8)

وتعتبر

جريمة الإرهاب الإلكتروني من المشكلات التي يعاني منها المجتمعان المصرى والسعودي،

والتي قامت الحكومات بوضع الخطط والبرامج وإصدار التشريعات لمعالجتها.

تقسيم الدراسة

تُقسَّم الدراسة الحالية إلى ثلاثة

محاور على النحو الآتي:

المحور

الأول: ماهية جريمة

الإرهاب الإلكتروني، ويتناول تعريف الإرهاب الإلكتروني، وأسبابه، والأساليب التي

يتم اتباعها من قبل المجرمين لتنفيذ هذه الأعمال الإرهابية، وخصائصه، وأساليب

مكافحته.

المحور

الثاني: الجهود

الدولية في مكافحة جريمة الإرهاب الإلكتروني، ويشتمل الجهود المتبعة دوليًّا من

قبل كل من المنظمات الدولية والإقليمية لمكافحة الإرهاب الإلكتروني.

المحور

الثالث:

السياسات المصرية والسعودية في مكافحة جريمة الإرهاب الإلكتروني، ويتضمن السياسات

والاستراتيجيات على الجانبين القانوني والتنفيذي في كل من مصر والمملكة العربية

السعودية لمكافحة الإرهاب الإلكتروني وتحقيق الأمن الداخلي والعربي.

المحور

الأول- ماهية جريمة الإرهاب الإلكتروني

أولًا- تعريف الارهاب الالكتروني

تتعدد

التعريفات التي تناولت الإرهاب بشكل أو بآخر، ولكن على الرغم من تعدد المجهودات

على الصعيد الدولي لتعريف الإرهاب، فإنه لا يوجد تعريف واحد شامل محدد لمفهوم

الإرهاب، ومن أبرز تلك التعريفات، تعريف الموسوعة السياسية؛ فعرَّفت الإرهاب بأنه

:"استخدام العنف غير القانوني، أو التهديد به بأشكاله المختلفة كالاغتيال

والتشويه والتعذيب والتخريب والنسف، بغية تحقيق هدف سياسي معين مثل كسر روح

المقاومة والالتزام عند الأفراد، وهدم المعنويات عند الهيئات والمؤسسات، أو كوسيلة

من وسائل الحصول على المعلومات أو مال، وبشكل عام هو استخدام الإكراه لإخضاع طرف

مناوئ لمشيئة الجهة الإرهابية". (9)

ويندرج

مفهوم الإرهاب الإكتروني من مفهوم الإرهاب بشكل عام، ولكن أيضًا لا يوجد تعريف

شامل جامع له؛ وذلك نظرًا لحداثته، فبدأ أول ظهور لمفهوم الإرهاب الإلكتروني Cyberterrorism في

ثمانينيات القرن العشرين، فقد عرفه (باري كولين Barry Collin) آنذاك بتعريفٍ عام؛ بأنه "هجمة إلكترونية غرضها تهديد الحكومات أو

العدوان عليها، سعيًا لتحقيق أهداف سياسية أو دينية أو أيديولوجية، وأن الهجمة يجب

أن تكون ذات أثر مدمر وتخريبي مكافئ للأفعال المادية للإرهاب". (10)

وتعرف

(دورثي دينينغ Dorothy Denningg )الإرهاب الإلكتروني بأنه "الهجوم القائم على مهاجمة الحاسوب،

وأن التهديد به يهدف إلى الترويع أو إجبار الحكومات أو المجتمعات لتحقيق

أهداف سياسية أو دينية أو عقائدية، وينبغي أن يكون الهجوم مدمرًا وتخريبيًّا

لتوليد الخوف بحيث يكون مشابهًا للأفعال المادية للإرهاب". (11)

ويعرف

الإرهاب الإلكتروني إجرائِيًّا بأنه نشاط

أو هجوم متعمد ذو دوافع سياسية بغرض التأثير على القرارات الحكومية أو الرأي العام

باستخدام الفضاء الإلكتروني كعامل مساعد ووسيط في عملية التنفيذ للعمل الإرهابي أو

الحربي من خلال هجمات مباشرة بالقوة المسلحة على مقدرات البنية التحتية للمعلومات،

أو من خلال ما يُعَدًّ تأثيرًا مَعنويًّا ونفسيًّا، من خلال التحريض على بث

الكراهية الدينية وحرب الأفكار، أو أن يتم في صورة رقمية من خلال استخدام آليات

الأسلحة الإلكترونية الجديدة في معارك تدور رحاها في الفضاء الإلكتروني، والتي قد

يقتصر تأثيرها على بعدها الرقمي أو قد تتعدى لإصابة أهداف مادية تتعلق بالبنية

التحتية الحيوية". (12)

وعليه

يمكن القول بأن الإرهاب الإلكتروني يستخدم الأساليب الحديثة التكنولوجية، والتي

تتضمن الإمكانيات التقنية، وتعتمد بالأساس على شبكات المعلوماتية، وذلك بقصد ترويع

الأفراد من خلال تهديدهم أو إلحاق الضرر الفعلي بهم. (13)

ثانيًا- أسباب الارهاب الالكتروني

ترجع

أسباب الإرهاب الإلكتروني للعديد من الأسباب بشكل عام، والتي تتمثل في أسباب

اقتصادية، واجتماعية، وإيدولوجية، ولكن الغاية الأساسية من كل تلك الأسباب تنعكس

بالأساس في الدوافع ذات الطبيعة السياسية، كما أن كل تلك الأسباب تهدف بالأساس

لنشر الخوف والذعر بين الأفراد، واستهداف الأمن العام لجميع الدول لزعزعة

الاستقرار وتدمير البنية المعلوماتية لدى الدول، ويمكن بلورة تلك الأسباب على

النحو الآتي:

تتمثل

الأسباب السياسية في ديكتاتورية النظام وعدم وجود مشاركة سياسية للمواطنين،

وبالتالي تلجأ تلك الجماعات الإرهابية للفضاء الإلكتروني لتمارس الإرهاب نظرًا

لضعفها عن إمكانية مواجهة النظام. (14) وترجع الأسباب الأقتصادية إلى

عدم المساواة الاجتماعية، وانتشار البطالة. (15) أما الأسباب

التكنولوجية فترجع بالأساس لضعف منظمة الشبكات المعلوماتية وعليه يسهل اختراقها من

قبل الجماعات الإرهابية، فضلًا عن سهولة استخدامها وقلة مخاطرها وتكلفتها.

(16)

ثالثًا- أساليب وأهداف الارهاب الالكتروني

يُعدُّ استخدام الفضاء الإلكتروني كوسيلة للإرهاب

الإلكتروني من قبل الجماعات الإرهابية أخطر أنواع الإرهاب؛ حيث يلحق الضرر بشكل

أوسع من الإرهاب التقليدي، كما يوفِّر كافة القدرات اللازمة للجماعات الإرهابية،

مما يتسنى لها تحقيق أهدافها بسهولة. (17) وتستخدم الجماعات الإرهابية

الفضاء الإلكتروني من أجل غايات غير مشروعة، ويشتمل الإرهاب الإلكتروني على العديد

من التقنيات التي من خلالها تتم هذه العملية، حيث تستهدف التخطيط، والتحريض،

والتجنيد، وزيادة التطرف، والتمويل، والتنفيذ من خلال الهجمات الإلكترونية أو

السيبرانية، والتي تستهدف بالأساس: "النظم العسكرية، والبنية التحتية

الاقتصادية، ومحطات توليد الطاقة والماء، ونظم الاتصالات، ونظم المواصلات"، (18)

ويمكن بلورة وسائل استخدام الجماعات الإرهابية للفضاء الإلكتروني على النحو الآتي:

1.

التنسيق والاتصال: تستخدمه الجماعات الإرهابية

لتنظيم عملياتها والتخطيط لها، ويحدث ذلك من خلال استخدام التكنولوجيا الحديثة

التي تتمثل في البريد الإلكتروني، والمواقع الإلكترونية، ووسائل التواصل

الاجتماعي، وذلك من أجل تفادي مخاطر استخدام الأساليب الأخرى من لقاءات مباشرة،

كما أن تلك الوسائل يصعب تتبعها. (19)

2. الترويج

الإعلامي: من أجل نشر بياناتهم الخاصة بهم، فضلًا عن الترويج لأيدلوجياتها، علاوة

على ذلك نشر الأخبار الكاذبة والشائعات من أجل التحريض على الأعمال الإرهابية

والعنف والفتنة.(20)

3. التجسس على المواقع وتدميرها: ويحدث ذلك من قبل

مبرمجين متخصصين في اختراق المواقع الإلكترونية والشبكات من أجل تدمير

"البنية التحتية المعلوماتية" للجهات الحكومية والخاصة أيضًا أو بقصد

الحصول على معلومات متعلقة بمؤسسات مهمة. (21)

4. الحرب الدعائية: وتستهدف غايتين؛ تتمثل الأولى

في جذب العديد من الأفراد لها وتجنيدهم وخاصة القُصَّرَ، والثانية في الحصول على

الدعم والموارد المالية. (22)

رابعًا- خصائص الارهاب الالكتروني

يتسم

الإرهاب الإلكتروني بالعديد من الخصائص التي تميِّزه عن الإرهاب في صورته

التقليدية، والتي تسعى في نهاية الأمر لتحقيق أهداف غير مشروعة، وذلك على النحو

الآتي: (23)(24)

1. الإرهاب

الإلكتروني إرهاب عابر للقارات والحدود، ولذا لا يخضع لأي نطاق جغرافي معين.

2. يندرج

تحت مظلة الجريمة الإلكترونية، والتي تحدث بطبيعة الحال في بيئة رقمية، وبالتالي

يحتاج مرتكبها لاستخدام الحاسب الآلي.

3. يتسم

الجانب مرتكب الواقعة بالخبرة في استخدام تكنولوجيا المعلومات، وبالتالي تكون

أهدافة ليست صعبة.

4. صعوبة

تقفي أثر الجاني في مرتكب واقعة الإرهاب الإلكتروني، حيث يوجد العديد من الصعوبات

التي تقف حائلًا دون الوصول لدليل مادي يربط الجاني بالواقعة.

5. يعد أحد

أخطر أنواع الإرهاب، حيث يؤثر بالسلب على الأمن القومي للدولة المستهدفة.

6.

على الرغم من الخطورة التي يتسم بها،

فإنه لا يتضمن أعمال العنف كباقي معظم أنواع الإرهاب.

خامسًا- سياسات مكافحة الارهاب الالكتروني

تختلف

سياسات وتشريعات مواجهة الإرهاب الإلكتروني من دولة لأخرى، فتختلف كل دولة حسب

طبيعتها السياسية، والاقتصادية، والاجتماعية، وذلك على المستوى الوطني، ولكن على

الرغم من تلك الجهود المبذولة من كل دولة على حدة، فإنها لا تكفي ويتطلب الأمر

جهودًا دولية بالتعاون مع الدول بعضها البعض، من خلال عقد المؤتمرات والاتفاقيات. (25)

وتنقسم بالأساس تلك التدابير إلى تدابير تشريعية؛ مثل "فرق استجابة للطوارق

الحاسوبية "CERTs"، تشكيل المنظمات الوطنية

ضد التهديدات السيبرانية"، وتعاون عسكري بمصطلح "الردع السيبراني وهي

التدابير الاستباقية التي يتم اتخاذها للتصدي لأنشطة الإرهاب السيبراني من خلال

منع العدو من شن الهجمات، (26) علاوة على التعاون من خلال التدابير

الفنية وكل ما يتعلق بالحاسوب وتأمين البنية المعلوماتية، وتدابير اجتماعية مثل

التوعية وعقد الندوات.

المحور الثاني- الجهود الدولية في مكافحة جريمة الإرهاب الإلكتروني

الإرهاب

الإلكتروني أحد الجرائم الدولية المهمة التي تطلبت الاهتمام والتعاون من قبل

المنظمات الدولية لمكافحتها؛ حيث إنه طالما اتسمت الجريمة بالدولية لابد وأن يكون

الرد عليها ومواجهتها دوليًّا أيضًا، ومن ثم تكون الأولوية للمحاكم الدولية في

النظر في مثل هذه القضايا عن المحاكم الوطنية.

يمثل

الإرهاب الإلكتروني تهديدًا مباشرًا لأمن الدول، لذلك تعمل الدول على استخدام استراتيجيات تغطي تدابير الأمن

الإلكتروني بما في ذلك الدفاع الإلكتروني والردع ضد التهديدات الإلكترونية. هناك عدد من الخطوات الحكومية والدولية تم

اتخاذها لمواجهة التهديد الجديد. بعض البلدان أنشأت فرق استجابة للطوارئ الحاسوبية

(CERTs) للتعامل مع تلك الحوادث. الولايات

المتحدة الأمريكية والمملكة المتحدة هما

الدولتان النموذجيتان الرائدتان في اتباع سياسات الأمن الإلكتروني، (27)

على الرغم من اتهام البعض للدول الكبرى بالإسهام في انتشار الإرهاب الإلكتروني ومن

بين هؤلاء الأمين العام السابق للأمم المتحدة فالدهايم، وذلك بسبب استغلالهم لحق

الفيتو والتهاون في تطبيق واجباتها المتعلقة بحقوق الإنسان، وهو ما رآه السبب في

فشل المنظمة في تحقيق التعاون الدولي لحل العديد من المشكلات. (28)

هناك

العديد من المنظمات الدولية التي عملت على التعاون بين دولها الأعضاء لمواجهة

الإرهاب بصفة عامة؛ حيث إن هناك العديد من الاتفاقيات والمعاهدات العالمية المخصصة

لمواجهة الإرهاب بصفة عامة، والتي تشتمل على تسليم المطلوبين، وتقديم المساعدات

القانونية، والتعاون في تنفيذ الأحكام، بالإضافة إلى تبادل المعلومات فيما يخص

القضايا المشتركة (29) وبالتالي فلا يوجد معاهدات أو قوانين تختص

بتناول الإرهاب الإلكتروني أو السيبراني، ولكن على الرغم من ذلك تناولت عدد من

المنظمات والهيئات دراسة الإرهاب وكيفية مكافحته، ومنها:

أولاً-

المنظمات الدولية

ü الأمم

المتحدة: تسعى الأمم المتحدة إلى التنسيق بين الدول الأعضاء لمواجهة خطر

الإرهاب الإلكتروني من خلال القرارات 55/63 (2000) و 56/121 (2001) بخصوص مكافحة

إساءة استخدام تكنولوجيا المعلومات لأغراض إجرامية. (30)

بعد أحداث 11 سبتمبر بدأت الأمم المتحدة السعي لمكافحة الإرهاب بشتى أنواعه، لذلك أنشأت لجنة لمكافحة الإرهاب (CTC) لمراقبة تنفيذ القرار 1373 ولمساعدة الدول في تطوير القدرات المطلوبة لتنفيذه، ولكن لم تصدر الولايات المتحدة قانونًا بخصوص الإرهاب الإلكتروني إلا في عام 2008 حين أصدرت القرار A / RES / 2321 وعملت من خلاله على فرض عقوبة مُوحَّدة على من يقوم بمثل هذا النوع من الإرهاب. (31)

والتي تهدف بالأساس

إلى العمل على إيقاف الإرهاب بصورة عامة وليس بشكل محدد من أشكاله، (32)

ويعد الاتحاد الدولي للاتصالات (ITU) هو الهيئة الوحيدة المسئولة عن مكافحة الإرهاب الإلكتروني من بين

هيئات الأمم المتحدة، (33) كما أن الأمم المتحدة كانت قد أنشأت الشبكة

الدولية الإعلامية للعدالة الجنائية (UNCIDIN) وهي متخصصة في المجال الإلكتروني. (34)

ü الانتربول: يهتم الإنتربول بمواجهة الجرائم الإلكترونية وعلى رأسها الإرهاب

الإلكتروني، (35) كما أن منظمة الإنتربول تعمل على تحليل وسائل التواصل

الإجتماعي للوصول إلى البيانات والأدلة التي تدين الإرهابيين وتدل على أماكن

تواجدهم لتسهيل الوصول إليهم ومنع هذه العمليات الإرهابية سواء التي تتم على أرض

الواقع أو تلك الإلكترونية. (36)

ü اللجنة

الأوروبية المعنية بالجرائم الإلكترونية: والتي بدأت عملها منذ 1997 وهي في تعريفها للجرائم الإلكترونية

تضم الإرهاب الإلكتروني، (37) وذلك من خلال المطالبة بتطوير القانون

الجنائي ليواكب تطور الإرهاب من خلال استخدام الإنترنت. (38)

ü مجموعة

الثمانية (G8): في عام 1997 تم إنشاء اللجنة الفرعية رقم 98 للاهتمام بالجرائم

المتعلقة بالتكنولوجيا المتقدمة والمسئولة عن مكافحة الجرائم الإلكترونية، وبدأت

الاهتمام بجرائم الإرهاب الإلكتروني منذ عام 2007 وتم الاتفاق على تجريم استخدام

الجماعات الإرهابية للإنترنت كأداة لتنفيذ عملياتهم الإرهابية دون تحديد ماهية هذه

العمليات الإرهابية.(39)

ثانياً-

المنظمات الإقليمية

ü

المجلس الأوروبي لمكافحة الإرهاب: وهو المجلس الوحيد

الذي تناول بشكل متعدد الأطراف قضية الاستخدام الإرهابي للإنترنت، حيث تمت صياغة

اتفاقية الجريمة السيبرانية (Convention on Cybercrime) واتفاقية منع

الإرهاب لمحارية الإرهاب الإلكتروني والاستخدام الإرهابي للتكنولوجيا والإنترنت.

ü الاتفاقية

الأوروبية لمنع الإرهاب: : تتميز هذه الاتفاقية بأنها تشمل الجرائم الإلكترونية بما فيها

الإرهاب الإلكتروني بل أيضًا تشمل الاستفزاز العلني.

ü الشراكة

الدولية متعددة الأطراف لمكافحة الإرهاب السيبراني (IMPACT): هذه الشراكة بين الاتحاد الدولي للاتصالات السلكية واللاسلكية (ITU) والمنظمة الدولية

للشرطة الجنائية (Interpol) وهي أول شراكة عالمية بين القطاعين العام والخاص في العالم ضد

التهديدات السيبرانية.

ü رابطة

أمم جنوب شرق آسيا (ASEAN): تهتم هذه الرابطة بالتعاون بين دول جنوب شرق آسيا في مختلف

المجالات ومن بين هذه المجالات هو التعاون لمكافحة الإرهاب الإلكتروني، وذلك من

خلال منتدى الآسيان الإقليمي (ARF) والذي يتكون من 28 دولة يعملون من خلال هذا المنتدى على تبادل

المعلومات ودراسة العديد من القضايا الخاصة بالإرهاب الإلكتروني.

ü منظمة

التعاون الاقتصادي لمنطقة أسيا والمحيط الهادي (APEC): بعد اجتماع بانكوك 2003 للدول الأعضاء تم الاتفاق على التعاون

بين القطاعين العام والخاص لمواجهة الجرائم الإلكترونية وفقًا لللاتفاقيات

والمعاهدات الدولية وخاصة اتفاقية الجريمة الإلكترونية. (40)

ومما سبق يمكن

القول بأنه لا يوجد جهد دولي مُوحَّد لمواجهة الإرهاب الإلكتروني ، كما أنه لا

توجد حتى جهود موحدة لوضع إطار قانوني لمكافحة كل ما يتعلق بالإرهاب الإلكتروني.

خاصة وأن الإرهاب الإلكتروني أصبح أكثر خطورة من غيره من أنواع الإرهاب، لذا يجب

على كافة الدول على المستويين الدولي والإقليمي توحيد الجهود ومكافحة الإرهاب

الإلكتروني للحفاظ على أمن الدول الداخلي والخارجي.

المحور الثالث-

السياسات المصرية والسعودية في مكافحة جريمة الإرهاب الإلكتروني

نتيجة للتطور

التكنولجي على المستوى العالمي فقد كان من الطبيعي أن تتبنى معظم الدول، منها مصر

والممكلة العربية السعودية، الكثير من التقنيات الرقمية المنتشرة على المستوى

العالمي، وكان لهذا التحول آثاره السلبية، فتم استخدام التكنولوجيا لتهديد أمن

الدول من خلال اختراق المواقع الإلكترونية لرؤساء الدول والحكومات والوزارات

والتجسس عليها وتدميرها، والاطلاع على مختلف المعلومات الأساسية للدول خاصة الأمنية

منها، إضافة إلى المؤسسات الاقتصادية كالبنوك والبورصات العالمية، مما يؤثر سلبًا

على الأمن الاقتصادي للدول. ولم تقتصر الهجمات على الجوانب السياسية والأمنية

والاقتصادية فقط، بل مست أيضًا الجوانب الاجتماعية والثقافية بتدمير مواقع

المستشفيات ومصانع توليد الطاقة، والماء، والغاز، والعمل أيضًا على نشر ثقافة

التطرف الديني في أوساط الشباب وطمس الهوية واجتذابهم إلى المنظمات الإرهابية. (41)

ونتيجة لجملة هذه

التهديدات، عملت العديد من الدول، ومنها مصر والسعودية، على اتخاذ كافة

الاستراتيجيات لمواجهة ظاهرة الإرهاب الإلكتروني وتحقيق أمن واستقرار الدول.

وفيما يلي عرض

لجهود كل من المملكة العربية السعودية ومصر في مكافحة الإرهاب الإلكتروني وفقًا

لما يلي:

أولاً- جهود المملكة العربية السعودية في

مكافحة جريمة الإرهاب الإلكتروني

الإرهاب الإلكتروني هو واحدٌ من أبرز المشكلات التي

تواجه المجتمع السعودي ؛ حيث إنه استهدف وبصورة أساسية تدمير الأمن الخاص بالدولة

وإثارة الذعر بين نفوس الأفراد.

ويمكن التعرف على

جهود المملكة العربية السعودية في مكافحة هذه الجريمة من خلال عرض لأبرز الهجمات

التي تعرضت لها الممكلة والسياسات التي اتخذتها لمكافحة هذه الجريمة وفقًا لما

يلي:

أ:

الهجمات الإلكترونية التي تعرضت لها المملكة العربية السعودية: تتمثل الهجمات الإلكترونية التخريبيَّة التي تهدد

المملكة العربية السعوديّة في القرصنة، ونشر الفيروسات، وهجمات تعطيل الخدمات، ومع

أن القراصنة قد يصلون إلى الكمبيوترات لعرض أو نسخ أو إدخال بيانات من دون إحداث

ضرر كبير، فإن ناشري الفيروسات يفسدون عمدًا بيانات الكمبيوترات لإحداث أضرار

اقتصاديَّة. من ناحية أخرى فإن هجمات معطِّلي الخدمات تجعل الكمبيوترات أو موارد

الشبكات غير صالحة للاستخدام من قِبَل مستخدميها أو عملائها المعنيين. حدثت مثل

هذه الهجمات التخريبية الإلكترونيَّة في المملكة العربية السعوديّة بشكلٍ متكرر

وقد كلَّفتها حوالي 2.6 مليار ريال سعوديٍّ عام 2012، وفقًا لتقرير أصدرته شركة

سيمانتك Symantec، (42) وفيما

يلي عرض لأبرز هذه الهجمات:

1.

عام 2016 واجهت السعودية موجة من الهجمات الإلكترونيّة التي

أصابت هيئات حكوميّة وشركات قطاع خاص، وقد استخدمت هذه الهجمات برامج ضارة شبيهة

بالبرامج المستخدمة في هجوم عام 2012 على شركة أرامكو السعوديّة، وتسببت في اضطراب

واسع في البنى التحتيّة المهمّة. أثناء المؤتمر الدولي السنويِّ الثاني للأمن

الإلكتروني بالرياض والذي انعقد في فبراير 2017، صرح المدير العام للمركز الوطنيِّ

السعوديِّ للأمن الإلكتروني صالح إبراهيم المطيري بأن المملكة قد تعرضت لحوالي 100

هجوم إلكتروني أمنيٍّ يستهدف بنى تحتيّة مهمة، في محاولات لسرقة البيانات، وسببت

انقطاعًا في الخدمات، خلال عام 2016، ومن بين تلك الهجمات، تم الإبلاغ عن هجوم

إلكتروني على هيئة الطيران السعودية باستخدام برمجيات إزالة البيانات، ومن بين تلك

البرامج الضارة قرص إزالة البيانات حصان طروادة شامون Shamoon الذي يعتبر أحد

الفيروسات الحاسوبية المعقدة، والتي تم استخدامها ضد منظمات متعددة في المملكة

العربية السعودية وخاصة في قطاع النفط.

2.

في نهاية مايو 2015 تمكن أحد قراصنة الإنترنت من الهجوم على

شبكات الجامعات السعودية وقام بسرقة العديد من المعلومات منها، متضمنة في ذلك

التفاصيل الشخصية، والنتائج الأكاديمية بما يقرب من 4000 طالب جامعي.

3.

في أغسطس 2015 قام فريق سايبر أوف إيموشن، بقرصنة أكثر من 24

موقعًا حكوميًّا سعوديًّا على الإنترنت لفترة وجيزة.

4.

في يوليو 2015 هاجمت الدولة الإسلاميّة شبكة كمبيوتر حكومية

ونشرت قائمة تحوي بيانات موظفين، منها أسماؤهم وأرقام هواتفهم وعناوين البريد

الإلكتروني خاصتهم .

5.

في مايو 2013 قام الجيش الإلكتروني السوريّ بقرصنة عدة مواقع

حكومية سعودية على الإنترنت في سلسلة من الهجمات الشبكيّة الكثيفة، (43) ومن

بين تلك الهجمات تعرضت الحواسيب الخاصة بالشرطة الوطنية إلى هجوم أدى إلى تعطيل

العديد من طلبات الخدمة. (44)

6.

الهجوم الإلكتروني على شركة أرامكو للبترول، وفيه أصيب أكثر من

30 ألف كمبيوتر في شركة البترول السعودية أرامكو بفيروس مدمِّر في شهر أغسطس عام

2012. دمّر الهجوم بيانات ومسح أقراصًا صلبة في أجهزة الكمبيوتر، ويعتقد أنه كان

يهدف لوقف إنتاج البترول، وتحملت السعودية تكلفة إصلاح الضرر. (45)

7.

تعرض الموقع الرسمي لجامعة الملك سعود في عام 2012 للقرصنة على

يد قرصان مجهول تم فيه قرصنة قاعدة بيانات تحوي 812 مستخدمًا، وقد تضمنت تلك

البيانات أرقام الهواتف المحمولة، والعناوين، وكلمات المرور، وتم الإفصاح عنها

باستخدام موقع مشاركة الملفات. (46)

8.

الهجوم الإلكتروني على وزارة الخارجية السعودية، والذي ترتب

عليه تسريب عدد من الوثائق المهمة لعملاء دبلوماسيين في العديد من البلدان، وأكدت

العديد من الدراسات أن ذلك التسريب كان الهدف الأساسي منه هو إدانة السياسة

الخارجية السعودية، وذلك على الرغم من أن كافة المعلومات التي تم تسريبها لم تكن

خارجة عن السياسة المعلنة لوزارة الخارجية، إلا أن المشكلة الرئيسة قد تمثلت في أن

بعض المعلومات قد تم التلاعب به لتشويه الحقيقة وتم نشرها على الكثير من مواقع

الشبكات الاجتماعية. (47)

9.

في يونية 2010 تعرض الموقع الخاص ببنك الرياض بالمملكة العربية

السعودية لهجوم من جانب أحد قراصنة الإنترنت.

ب:

السياسات السعودية في مكافحة جريمة الإرهاب الإلكتروني:

للتصدي للهجمات

الإلكترونية التي تتعرض لها المملكة العربية السعودية، والتي تمس كيانها وأمنها

الوطني، اتخذت الحكومة العديد من الإجراءات والآليات، والتي يمكن تناولها كالآتي:

1.

الجهود القانونية:

لمكافحة أي جريمة

من الجرائم لابد أن يكون هناك بنية قانونية عقابية تحكمها، وأن يكون هناك جهة

قضائية تطبق الجزاء على من يقوم بارتكابها، وهو ما تم في مكافحة جريمة الإرهاب

الإلكتروني في السعودية، فعلى الرغم من أن المملكة تعتمد على القوانين الشرعية

والتي تستند أصولها من كتاب الله والسنة النبوية، فإنها قد تمكَّنت من إصدار قانون

خاص بمكافحة الجرائم الإلكترونية، وانضمت إلى الاتفاقية العربية الخاصة بمكافحة

هذه الجريمة، وذلك على النحو الآتي:

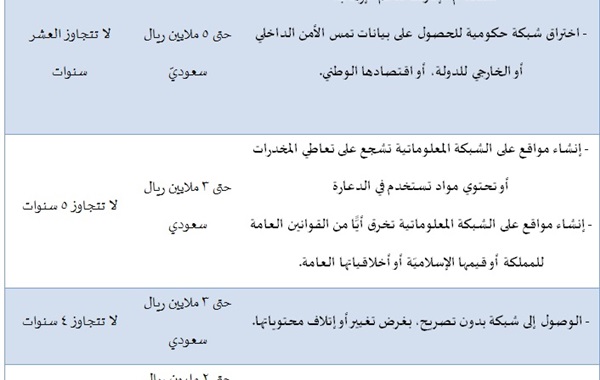

· "نظام مكافحة الجرائم المعلوماتية": (48) تم إصدار القانون بموجب المرسوم الملكي رقم M17 بتاريخ السادس والعشرين من شهر مارس لعام 2007، ويتألف من 16 مادة؛ تشمل المادة الأولى بعض التعريفات الرئيسة، وتوضح المادة الثانية الهدف من القانون، وتضمن المواد من 3- 13 الجرائم والعقوبات، وتبين المادتين 14 – 15 دور الهيئات المختصة، أما المادة 16، فقد أوضحت تاريخ دخول القانون حيز النفاذ وقد حددته في مائة وعشرين يومًا من تاريخ نشره. وفيما يلي أبرز العقوبات الواردة في القانون:

ومن الجدير

بالذكر، أن للقانون العديد من نقاط القوة منها: الالتزام بمدأ الشرعية الجنائية

الذي يقضي بأن لا جريمة ولا عقوبة إلا بنص، واشتماله على غالبية الجرائم

المعلوماتية.

·

الاتفاقية العربية لمكافحة جرائم تقتية

المعلومات: (49)

صدَّقت المملكة العربية السعودية

على الاتفاقية العربية لمكافحة جرائم تقنية المعلومات الصادرة سنة 2010، والتي

تضمّ العديد من الجرائم الإليكترونية مثل سرقة بطاقات الائتمان، وجرائم الإنترنت

والإرهاب الإلكترونيّ، وتصنيع الفيروسات أو نشرها، والقرصنة واختراق الأنظمة،

والوصول والاختراق غير المشروع، وغير ذلك. وتهدف هذه الاتفاقيّة إلى تعزيز التعاون

بين الدول العربيّة في محاربة الجرائم الإلكترونيّة، وتؤكد على أهمية تنفيذ قوانين

حقوق الملكيّة. وتطبق العقوبات على منتهكي شروط ولوائح الاتفاقيّة.

1.

الجهود التنفذية:

لا جدوى من

القوانين دون إطار مؤسسي موازٍ لتنفيذها، وتعتبر الوزارات والهيئات الحكومية

المختلفة هي المسئولة عن مكافحة جريمة الإرهاب الإلكتروني. وفيما يلي عرض لجهود

بعض الوزارات المعنية بمكافحة هذه الجريمة:

· وزارة

الاتصالات والمعلومات السعودية: هي الوزارة

المسئولة عن جميع وسائل الاتصال وتقنية المعلومت في المملكة العربية السعودية، وهي

الجهة المخولة لها اقتراح مشاريع الأنظمة المتعلقة بالاتصالات وتقنية المعلومات

ورفعها إلى مجلس الوزراء، وقد قامت الوزارة بإصدار العديد من القرارات المنظمة

للتعاملات الإلكترونية منها : القرار رقم 7/ب/ 33181 بتاريخ 2003، المتضمن وضع خطة

لتقديم الخدمات والمعاملات الحكومية، والقرار رقم 8189 م/ب/لعام 2005، الخاص

بتشكيل لجنة داخل كل جهة حكومية للتعاملات الإلكترونية. (50)

أسهمت الوزارة

بصورة كبيرة في الجهود التي تبذلها الدولة لمكافحة جريمة الإرهاب الإلكتروني، من

خلال اقتراحها للاستراتيجية الوطنية لأمن المعلومات الخاصة بالمملكة العربية

السعودية في عام 2011.

تكونت

الاستراتيجية من 90 صفحة، توضح رؤية واضحة للمملكة العربية السعودية ، تنص على أن

هدفها توفير بيئة رقمية آمنة وقوية، ويمكن القول بأن للاستراتجية خمسة أهداف رئيسة

هي : (51)

1.

تطوير بنية تحتية لتكنولوجيا المعلومات آمنة ومرنة وموثوق فيها.

2.

توفير موارد بشرية قادرة على تحقيق الأمن المعلوماتي بأعلى

درجاته.

3.

تهيئة بيئة لأمن المعلومات ملهمة قائمة على الثقة والشفافية

والتعاون.

4.

دعم خدمات الحكومة الإلكترونية ودعم البنية التحتية للمملكة من

أجل الإيفاء بأهداف الأمن المعلوماتي وخطط واستراتيجيات تكنولوجيا المعلومات

والاتصالات.

5.

تعزيز النمو الاقتصادي من خلال البحث والتطوير.

·

وزارة الداخلية: تعتبر وزارة الداخلية هي الوزارة المسئولة عن مراقبة

شئون الأمن الداخلي، وفي هذا الصدد تسعى الوزارة إلى التصدي للجرائم الإلكترونية ،

وتقوم بعمل اجتماعات لبحث استعداداتها لمباشرة استقبال بلاغات الجرائم

الإلكترونية، وأسلوب تحريز الأدلة الرقمية، وتحديد هوية المجرمين الرقميين،

ومراقبة الإنترنت للأغراض الجنائية، ومن بين حالات الإرهاب الإلكتروني التي تصدت لها

الوزارة:

1.

القبض على سيد ظبي الدين أنصاري، المعروف أيضًا باسم أبو

جُنْدَل، بواسطة قوات الأمن السعوديّة عام 2012، والتي سلمته حينها للسلطات

الهنديّة. كان أبو جندل، المواطن الهنديّ المتعاون مع منظمة لشكر طيبة (LeT) الباكستانيّة "متورِّطًا في عدة هجمات

إرهابيَّة في مناطق مختلفة من الهند، وقد أرسلته لشكر طيبة إلى السعوديّة

"لجمع التمويل والمجندين من المسلمين الهنود العاملين هناك، وقد قبضت قوات

الأمن السعودية عليه بنجاح "بينما يعمل على مهمته باستخدام الإنترنت، خاصة

موقع التواصل الاجتماعي فيسبوك. (52)

2.

اعتقال يزيد محمد عبد

الرحمن أبو نيان، مرتكب حادث إطلاق النار في العاصمة السعودية يوم 8 أبريل 2015.

تم القبض على نيان بينما كان يعدّ قنابل لسيارات تستهدف المملكة، أثناء العمليّة

اكتشفت قوات الأمن رسائل لاسلكية تبادلها مع أعضاء الدولة الإسلاميّة في سوريا، مع

"تأكيد بالصوت والصورة على إجراء الهجوم".

3.

في مارس 2016 أقسم ستة أبناء عمومة سعوديون بالولاء للدولة

الإسلاميّة، وقتلوا ابن عم آخر لهم هو الرقيب بدر الرشيدي، والذي صورت المجموعة

مقتله المأساوي في شريط فيديو صادم. بعد الحادث، وجّه قائد المجموعة، وائل

الرشيدي، الذي عمل صيدليًّا في مستشفى بالرياض، حديثه إلى الكاميرا في الفيديو

مخاطبًا السلطات السعوديّة. وردًّا على ذلك "تتبعت قوات الأمن السعودية

الرجال الستة إلى موقع بعيد وقتلتهم جميعًا في تبادل لإطلاق النار. (53)

·

وزارة العدل: تختص وزارة العدل بالإشراف على النظام القضائي في

المملكة العربية السعودية، كما أنها مسئولة في الوقت نفسه عن ضمان امتثال العاملين

لمتطلبات مكافحة غسيل الأموال وتمويل الإرهاب. ولقد شهدت المحاكم السعودية زيادة

هائلة في البت في إعداد الحالات الخاصة بالجرائم الإلكترونية؛ فبالرغم من أنه كان

هناك ما يقرب من 164 حالة للجرائم الإلكترونية في السعودية في عام 2015، فقد ازداد

العدد ليصبح 573 في عام 2016.

ومن الجدير

بالذكر، أن مكافحة الإرهاب الإلكتروني لم تقتصر على الوزارات سابقة الذكر، بل إن

هناك الكثير من الجهود التي تبذلها الوزارات والأجهزة الأخرى، من بينها وزارة

التعليم العالي، من خلال تنظيمها للعديد من المؤتمرات بهدف التوعية بالجرائم

الإلكترونيةـ أيضًا هيئة الاتصالات وتقنية المعلومات السعودية، والتي أطلقت 1435

حملة توعية للتعريف بنظام مكافحة جرائم المعلومات. (54)

أيضًا، أطلقت

المملكة حملة إعلامية تشمل شجب أعضاء مجلس كبار العلماء السعوديّ وعلماء دين كبار

آخرين للإرهاب، من خلال المقابلات التلفزيونيَّة والبرامج والإعلانات وإعلانات

الطرق والرسائل النصيَّة والإنترنت، لنشر الرؤى المضادة للتطرف.

ولم يقتصر الأمر

على الجهود الحكومية، بل أيضًا يقوم المجتمع المدني بدور كبير في مكافحة هذه

الجريمة، فهناك العديد من الشركات المتخصصة في مكافحة البرمجيات الخبيثة، كشركة

سيسكو، وشركة سيمانتك المالكة لبرنامج الحماية نورتن .

كما أن للمنظمات

الحكومية دورًا في مكافحة هذه الجريمة، من حملة "السَّكِينة" التي

يتولاها عدد من رجال الدين السعوديين لإقناع المتطرفين بهدف مكافحة التطرف

والاستقطاب على الإنترنت، وقد سميت الحملة على "الكلمة العربية التي تعني

السلام الذي يُلْهِمُه الدين، وهي تعمل كمنظمة غير حكوميّة تدعمها وزارة الشؤون

الإسلاميّة. (55)

يتضح

مما سبق، أن جريمة الإرهاب الإلكتروني

تلقَّت استجابة واسعة من الحكومة السعودية، والتي وضعتها ضمن أولويتها واتخذت

الإجراءات وتبنت الخطط والاستراتيجيات التي تهدف إلى وضع حد لهذه الجريمة.

ثانيًا- جهود الجمهورية المصرية العربية في مكافحة جريمة الإرهاب

الإلكتروني

أ.

الهجمات الإلكترونية التي تعرضت لها

الجمهورية العربية

المصرية: ظهر

في الآونة الأخيرة نوع من الحروب الجديدة التي لا تقتصر على الهجوم المباشر

باستخدام القوة العسكرية، وسبب ذلك ظهور الشبكات الإلكترونية التي ساعدت في ظهور

ما يُسمَّى بالهجمات الإلكترونية التي تستهدف كل المواقع الحيوية بالدولة. وتعد

جمهورية مصر العربية واحدة من أكثر الدول الأفريقية التي تكون عرضة لخطر الإرهاب

الإلكتروني.

تعرضت

العديد من الدول لسلسلة من الهجمات الإلكترونية بتاريخ 12 مايو 2017، وقد وقع أكثر

45 ألف هجمة إلكترونية لأكثر من 99 دولة، وذلك وفقًا لخبراء في الأمن المعلوماتي،

وأعلنت شركة "كاسبرسكاي لابس" Kaspersky Labs، أن مصر من ضمن الدول التي تعرضت لذلك

الهجوم من خلال "الفيروس العالمي

الذي يطلق عليه انتزاع الفدية " Grab the Ransom،

علاوة على دول أخرى تعرضت له مثل (بريطانيا، ألمانيا، تركيا، اليابان، الهند،

الصين، فرنسا، إسبانيا، المكسيك، روسيا، والفلبين). (56)

ب.

السياسات المصرية في مكافحة في مكافحة

جريمة الإرهاب

الإلكتروني: تنقسم

السياسات لشقين، يتمثل الأول في الجهود القانونية النظرية، والثاني في الجهود

التنفيذية التطبيقية المتَّبَعة، وذلك على النحو الآتي:

1.

الجهود القانونية: وتنص المادة 31 من الدستور المصري

2014 على "أمن الفضاء المعلوماتي جزء أساسي من منظومة الاقتصاد والأمن القومي

وتلتزم الدولة باتخاذ التدابير اللازمة للحفاظ عليه على النحو الذي ينظمه

القانون". (57)

·

الاتفاقية العربية لمكافحة جرائم تقنية

المعلومات: تمت

الموافقة على انضمام مصر للاتفاقية العربية لمكافحة جرائم تقنية المعلومات من قبل رئيس

جمهورية مصر العربية بتاريخ 19 أغسطس 2014.(58) وقد انضمت مصر للاتفاقية العربية لمكافحة جرائم تقنية المعلومات

في سبيل تعزيز التعاون بين الدول العربية لمكافحة جريمة الإرهاب الإلكتروني، علاوة

على اقتناعها بضرورة "تبني سياسة جنائية مشتركة تهدف إلى حماية المجتمع

العربي ضد جرائم تقنية المعلومات". (59)

·

قانون

مكافحة جرائم تقنية المعلومات وفقًا للقانون المصرى: يعد صدور قانون مكافحة تقنية المعلومات بمثابة خطوة مهمة في ضوء القانون

المصري، حيث تضمن القانون المصري لأول مرة

"تجريم الممارسات الإلكترونية غير المشروعة" . فعلى سيبل المثال

إنشاء المواقع الاإكترونية التي تحث على الإرهاب، والتزوير الإلكتروني. ووفقًا

لهذا القانون تتحدد العقوبة وفقًا لحجم وطبيعة الجريمة، ففي حالة جرائم تقنية

المعلومات تعد العقوبة كبيرة، لما لها من تداعيات جسيمة على الأمن القومي للدولة.

علاوة على العقوبات الأخرى المتعلقة بجرائم الاختراق الإلكتروني والتزوير وغيرها. (60)

2.

الجهود التنفيذية:

·

تتمثل أهم الجهود التنفيذية لجمهورية مصر العربية في وضع الاستراتيجية الوطنية للأمن السيبراني

(2017-2021)، والتي تهدف "لإعداد استراتيجية وسياسات وبرامج وخطط

تأمين البني التحتية للاتصالات والمعلومات الحرجة لكافة قطاعات الدولة".

وتتمثل أهم القطاعات المستهدفة في قطاع الاتصالات وتكنولوجيا المعلومات، وقطاع

الخدمات المالية، وقطاع الطاقة، وقطاع الخدمات الحكومية، وقطاع النقل والمواصلات،

وقطاع الصحة وخدمات الإسعاف العاجل، وقطاع الإعلام والثقافة، بالإضافة إلى المواقع

الرسمية للدولة، والقطاعات التي لها تداعيات وتأثير على الوضع والنشاط الاقتصادي

بالدولة. (61)

·

وزارة الاتصالات والمعلومات: تم إنشاء المركز الوطني "للاستعداد لطوارئ الحاسبات والشبكات "

CERT-EG عام 2009، من أجل

مواجهة خطر الإرهاب الإلكتروني، ويختص المركز بتقديم الدعم للقطاع الحكومي

والمالي، من خلال الدعم التقني والميداني وتقديم التقارير الفنية للجهات المختصة. (62)

كما تم إنشاء مجلس أعلى "الأمن السيبراني" في 16 ديسمبر 2014، وأصدر رئيس مجلس الوزراء

السابق إبراهيم محلب قرارًا بذلك، وبمعنى آخر يعرف المجلس بأنه أمن البنية التحتية

للاتصالات وتكنولوجيا المعلومات، ويرأسه وزير الاتصالات، ويهدف المجلس إلى وضع خطط

استراتيجية للتصدي للهجمات الإلكترونية، فضلًا عن الإشراف على كيفية تنفيذ

الاستراتيجية، وتحديثها المستمر. (63)

·

آليات التعاون الدولي: تحرص مصر على المشاركة الدولية والإقليمية والتعاون الدولي من

أجل تعزيز الأمن السيبراني، فعلى سبيل المثال مشاركتها في المحافل الدولية

والإقليمية UN, ITU, OECD, CRCC, AU, ESCWA, League of Arab States, OIC، علاوة على اتفاقيات التعاون الدولي من خلال مركز السيرت المصري

في مجالات تعاون الأمن السيبراني. (64)

·

مؤشِّر الجاهزية للأمن السيبراني: تُعدُّ مصر واحدة من أكثر الدول الأفريقية عُرضةً لخطر الإرهاب

الإلكتروني، وجاءت مصر في الترتيب 23 ما بين 155 دولة في مؤشر الجاهزية للأمن

السيبراني ، Global Cybersecurity Index GCI الصادر عن "الاتحاد الدولي للاتصالات" لعام 2018، ويقيس المؤشر الجهود والاستعدادات

التي قامت بها الدولة من خلال خمسة معايير هي: "المعيار القانوني، والمعيار

التقني، والمعيار التنظيمي، ومعيار بناء القدرات، ومعيار التعاون، وقد تم تحديد

هذه المعايير مسبقًا من قبل "الأجندة

العالمية للأمن السيبراني" Global Security

Agenda GCA. (65) ويعكس الترتيب الذي احتلته مصر في

المؤشر مدى فاعلية الجهود التي تقوم بها في مجال الأمن السيبراني.

الخاتمة

الإرهاب الإلكتروني من أخطر أنواع

الإرهاب على وجه الأرض، خاصة وأن ظاهرة الفضاء الإلكتروني أصبح لها دور استراتيجي

في المجتمع الدولي على الصعيد الاقتصادي والسياسي والثقافي والأمني والاجتماعي.

تكمن خطورة الأعمال الإرهابية

الإلكترونية في اعتمادها على تقنيات متقدمة مثل أجهزة تصنت على شبكات الاتصال،

وبرمجيات التشفير، وبرمجيات اختراق أنظمة أمن الشبكات والحاسبات، كما أن الشبكة

الآلية الواحدة قد تضم عشرات أو مئات الآلاف أو ملايين الحواسب أو الأجهزة المتصلة

بالإنترنت التي يمكن استخدامها لشن هجمات متنوعة لأغراض إجرامية كالتخريب والإرهاب

والتهديد والابتزاز.

هدفت الدراسة إلى الإجابة على عدة

أسئلة مهمة، وتمت الإجابة عليها داخل الدراسة، وتمثلت الإجابات على هذه الأسئلة في

النقاط الآتية:

1.

ما المقصود بالإرهاب الإلكتروني؟ وقد تمت الإجابة على هذا السؤال في خلال الدراسة بأنه لا يوجد

تعريف واحد جامع مانع للإرهاب الإلكتروني، ولكن في النهاية تم التوصل إلى أن

الإرهاب الإلكتروني يمكن تعريفه على أنه نشاط أو هجوم متعمَّد له دوافع سياسية

بغرض التأثير على القرارات الحكومية أو الرأي العام باستغلال الفضاء الإلكتروني في

عملية التنفيذ وذلك بقصد ترويع الأفراد من خلال تهديدهم أو إلحاق الضرر الفعلي

بهم.

2.

ما العوامل والأسباب المؤثرة في انتشار

الظاهرة؟ وتم في خلال الدراسة توضيح

الأسباب الرئيسة لانتشار مثل هذا النوع من الأعمال الإرهابية، وتتلخص في فئات

مختلفة من الأسباب، وهي: الأسباب السياسية وتتمثل في ديكتاتورية النظام وعدم وجود

مشاركة سياسية للمواطنين، بالتالي تلجأ تلك الجماعات الإرهابية للفضاء الإلكتروني

لتمارس الإرهاب نظرًا لضعفها عن إمكانية مواجهة النظام. وترجع الأسباب الأقتصادية إلى عدم المساواة

الاجتماعية، وانتشار البطالة. أما الأسباب

التكنولوجية فترجع بالأساس لضعف منظومة الشبكات المعلوماتية وعليه يسهل اختراقها

من قبل الجماعات الإرهابية، فضلًا عن سهولة استخدامها وقلة مخاطرها وتكلفتها.

3.

كيف تستخدم الجماعات الإرهابية الفضاء

الإلكتروني؟ وتمت الإجابة على هذا التساؤل من خلال توضيح الأساليب والوسائل

التي تستخدمها الجماعات الإرهابية لاستغلال الفضاء الإلكتروني في تنفيذ أعمالها

الإرهابية، وتتمثل هذه الأساليب في التنسيق والاتصال، بالإضافة إلى الترويج

الإعلامي، كذلك التجسس على المواقع وتدميرها، وأخيرًا الحرب الدعائية التي تستهدف

جذب العديد من الأفراد لها وتجنيدهم وخاصة القُصَّر والحصول على الدعم والموارد

المالية.

4.

ما الجهود الدولية والإقليمية المبذولة

لمكافحة جريمة الإرهاب الإلكتروني؟ وتمت

الإجابة على هذا السؤال؛ حيث إن هناك العديد من المنظمات الدولية التي عملت على

التعاون بين دولها الأعضاء لمواجهة الإرهاب بصفة عامة؛ حيث إن هناك العديد من

الاتفاقيات والمعاهدات العالمية المخصصة لمواجهة الإرهاب بصفة عامة، وبالتالي فلا

يوجد معاهدات أو قوانين تختص بتناول الإرهاب الإلكتروني أو السيبراني، ولكن على

الرغم من ذلك تناولت عدد من المنظمات والهيئات دراسة الإرهاب وكيفية مكافحته ومنها

الأمم المتحدة وعلى رأسها الاتحاد الدولي للاتصالات (ITU)، حيث يعد الهيئة

الوحيدة المسئولة عن مكافحة الإرهاب الإلكتروني من بين هيئات الأمم المتحدة،

والإنتربول، واللجنة الأوروبية المعنية بالجرائم الإلكترونية، ومجموعة الثمانية (G8)، والمجلس

الأوروبي لمكافحة الإرهاب، والاتفاقية الأوروبية لمنع الإرهاب، والشراكة الدولية

متعددة الأطراف لمكافحة الإرهاب السيبراني (IMPACT)، ورابطة أمم جنوب

شرق آسيا (ASEAN)، ومنظمة التعاون الاقتصادي لمنطقة أسيا والمحيط الهادي (APEC).

وأخيرًا تمت أثناء الدراسة الإجابة على

التساؤل الرئيسي، وهو: ما الاستراتيجيات والسياسات التي تبنتها كل من الحكومة المصرية والحكومة السعوديه في مكافحة

جريمة الإرهاب الإلكتروني؟ والذي تمت الإجابة عليه بأن كلا البلدين عمل على التصدي للإرهاب

الإلكتروني على الجانبين القانوني والتنفيذي؛ حيث إنه على الجانب القانوني انضمت

المملكة العربية السعودية إلى كل من نظام مكافحة الجرائم المعلوماتية والاتفاقية

العربية لمكافحة جرائم تقنية المعلومات، أما بالنسبة لمصر فقد انضمت أيضًا إلى

الاتفاقية الأخيرة وكذلك شرعت قانون مكافحة جرائم تقنية المعلومات وفقًا للقانون

المصرى.

أمَّا على الجانب التنفيذي فقد عملت

المملكة العربية السعودية على مكافحة الإرهاب الإلكتروني من خلال كل من وزارة

الاتصالات والمعلومات السعودية، ووزارة الداخلية، ووزارة العدل، ولكن هناك أيضًا

الكثير من الجهود التي تبذلها الوزارات والأجهزة الأخرى، من بينها وزارة التعليم

العالي، هيئة الاتصالات وتقنية المعلومات السعودية، وكذلك يقدم المجتمع المدني

دورًا كبيرًا في مكافحة هذه الجريمة. عملت مصر أيضًا على مكافحة الإرهاب

الإلكتروني من خلال أجهزتها التنفيذية من خلال وضع الاستراتيجية الوطنية للأمن

السيبراني (2017-2021)، وإنشاء المركز الوطني "للاستعداد لطوارئ الحاسبات

والشبكات " CERT-EG عام 2009م، كذلك المشاركة

الدولية والإقليمية والتعاون الدولي من أجل تعزيز الأمن السيبراني.

وتقدم الدراسة عددًا من التوصيات التي تعتمد بالأساس على ضرورة التعاون بين كل من مصر والمملكة العربية السعودية على الجانب الإقليمي لمكافحة الإرهاب الإلكتروني، ومن ثَمَّ يمكن لأكبر دولتين على المستوى العربي أن يَتَّحدا للتخلص من أعمال الإرهاب الإلكتروني التي تهدد أمن واستقرار المنطقة، ومن ثم يمكن التطور إلى التعاون على المستوى الدولي حتى يكون هناك صكوك ومعاهدات دولية تسهم في التصدي لعمليات الإرهاب الإلكتروني كما يتم في مواجهة الإرهاب الدولي بصفة عامة.

الهوامش

(1) الجخة، عادل، (2009)، أثر الإرهاب

الإلكتروني على مبدأ استخدام القوة في العلاقات الدولية: (2001- 2007)، رسالة

ماجستير في العلوم السياسية، جامعة القاهرة: كلية الاقتصاد والعلوم السياسية، ص

139.

(2) المجلس الأعلى للأمن السيبراني، الاستراتيجية

الوطنية للأمن السيبراني (2017- 2021)، ص 5.

(3)

Hathaway,

M., Spidalieri, F., & Alsowailm, F. (2017). Kingdom of Saudi Arabia

Cyber Readiness at a Glance. Potomac Institute for Policy Studies. P.10.

(4)

https://enterprise.press/stories/2018/03/21/trend-micro-sees-egypt-as-one-of-the-most-vulnerable-to-

(5)

من بين هذه

الدراسات إيمان رجب. (2018). الخبرات

الدولية في مكافحة الإرهاب. دراسات

استراتيجية ومستقبلية (39)، م.

(2008). حقوق الإنسان، الإرهاب ومكافحة الإرهاب. جنيف: الأمم المتحدة،

السيد, خ. (n.d.). مركز الإعلام الأمني: خدمات إخبارية أمنية على مدار الساعة

(Publication). Retrieved

July 12, 2019, from

وزارة الداخلية مملكة البحرين، متاح على:

https://www.policemc.gov.bh/mcms-store/pdf/529ab403-0852-4175-bb8f-f72688b65d6c_الإرهاب الدولي.pdf

حسن, ش ع. (2016). الإرهاب الدولي -

أسبابه وطرق مكافحته في القانون الدولي والفقه الإسلامي – دراسة مقارنة. مجلة كلية

الشريعة والقانون بطنطا, 3(31), 1106-1193.

(6)

ومن بين هذه

الدراسات: حنين, ج ا. دراسة عن الجرائم المعلوماتية والإلكترونية عبر شبكة

الإنترنت وسبل مواجهته. مصر: وزارة المالية، البداينة, ذ م. (2014). الجرائم

الإلكترونية: المفهوم والأسباب. في الجرائم المستحدثة في ظل المتغيرات

والتحولات الإقليمية والدولية. عمان, المملكة الأردنية: كلية العلوم الاستراتيجية،

الجرائم الإلكترونية وآفاق النمو المتسارع. (n.d.). In

المركز العربي للبحوث القانونية والفضائية. تاريخ الدخول 12 يوليو 2019، متاح على:

https://carjj.org/sites/default/.../wrq_ml_lmrkz-ljrym_llktrwny.docx

(7) من هذه الدراسات عوينات, ن ب. (2017,

يونيو). الإرهاب الإلكتروني : المفهوم والجهود الدولية والإقليمية لمكافحته. مجلة الأستاذ الباحث

للدراسات القانونية والسياسية, (6), 9-26، Heickerö,

R. (2014). Cyber terrorism. Electronic Jihad. Strategic Analysis, 38(4),

554-565. doi:10.3726/978-3-653-02502-6/7،

مهنى, م. (2018). تأثير الإرهاب الإلكتروني على تغيير مفهوم القوة في العلاقات

الدولية: توظيف المنظمات الإرهابية لمواقع التواصل الإجتماعي أنموذجًا

(ماجستير, جامعة محمد بوضياف). كلية الحقوق و العلوم السياسية.

(8) الصفتي، فاتن، (2018)، السياسة

المصرية في مكافحة جريمة الإتجار بالبشر: في إطار بروتوكول باليرمو الخاص بالاتجار

بالأشخاص عام 2000، رسالة ماجستير في العلوم السياسية، جامعة القاهرة: كلية

الاقتصاد والعلوم السياسية، ص ه.

(9) الكيالي، عبد الوهاب ، (1994)، الموسوعة

السياسية، ج7 ،بيروت : المؤسسة العربية للدراسات والنشر، ص153.

(10)

عبد الصادق، عادل، (2009)، الإرهاب الإليكتروني:

القوة في العلاقات الدولية نمط جديد وتحديات مختلفة، القاهرة، مركز الدراسات

السياسية والاستراتيجية، ص109.

(11)

DENNING

,DOROTHY E., ( Aug 2000)” Cyber terrorism” , Global Dialogue ,p01.

(12)

عبد الصادق، عادل، (2007)، "هل يمثل الإرهاب

شكلًا جديدًا من أشكال الصراع الدولي"، ملف الأهرام الاستراتيجي، مركز

الدراسات السياسية والاستراتيجية، مؤسسة الأهرام، العدد 156، ص 15.

(13)

دودح، أسامة جابر محمد، (2016)، جريمة الإرهاب

الإلكتروني في التشريع الأردني، رسالة ماجيستير منشورة، جامعة جرش، كلية

الحقوق، ص 55.

(14)

الزبن، بدرة هويمل، (2012)، الإرهاب في الفضاء

الإلكتروني: دراسة مقارنة، رسالة دكتوراه منشورة، جامعة عمان العربية، كلية

القانون، ص 78.

(15)

العياشي، وفاق ، (2006)، مكافحة الإرهاب بين السياسة

والقانون، الجزائر: دار الخلدونية للنشر والتوزيع ، ص.31

(16)

الزبن، بدرة هويمل، (2012)، الإرهاب في الفضاء

الإلكتروني: دراسة مقارنة، مرجع سبق ذكره، ص 78.

(17)

Dogrul

,Murat and Aslan ,Adil, and Celik, Eyyup, (2011) “Developing an

International Cooperation on Cyber Defense and Deterrence against Cyber

Terrorism”, 3rd International Conference on Cyber Conflict, Tallinn,

Estonia, P.32.

(18)

د.المرسي، وجيه الدسوقي، (د.ت)، “الأساليب

الإلكترونية الحديثة التي تستخدمها التنظيمات الإرهابية”، ندوة دور مؤسسات

المجتمع المدني في التصدي للإرهاب، مركز الدراسات والبحوث، جامعة نايف العربية

للعلوم، ص ص148-149.

(19)

د. خاطر، مايا حسن ملا، " (يناير—يوينو

)2015 الإطار القانوني لجريمة الإرهاب

الإلكتروني"، مجلة جامعة الناصر، العدد 5، مج1، ص ص 133-134.

(20)

استخدام الإنترنت في أغراض إرهابية، مكتب الأمم المتحدة المعني بالمخدرات والجريمة، الأمم

المتحدة، نيويورك يونبه 2013، ص 6.

(21)

Weimann

,Gabriel, (2006), Terror on the Internet: The New Arena, the New Challenges

Washington, D.C.: United States Institute of Peace Press, pp. 37-38.

(22)

د. خاطر، مايا حسن ملا، "الإطار القانوني لجريمة

الإرهاب الإلكتروني"، مرجع سبق ذكره، ص ص 135-137.

(23)

الفيل، علي عدنان، (2011)، الإجرام الإلكتروني: دراسة

مقارنة، ط1، بيروت: منشورات زين القانونية، ص74.

(24)

د. المرسي، وجيه الدسوقي، (د.ت)، الأساليب

الإلكترونية الحديثة التي تستخدمها التنظيمات الإرهابية، مرجع سبق ذكره، ص145.

(25)

الزبن، بدرة هويمل، (2012)، الإرهاب في الفضاء

الإلكتروني: دراسة مقارنة، مرجع سبق ذكره، ص ص 179-180.

(26)

Dogrul

,Murat and Aslan ,Adil, and Celik, Eyyup, (2011) “Developing an

International Cooperation on Cyber Defense and Deterrence against Cyber

Terrorism”, Opcit, P.p 35,39.

(27)

M.

Dogrul, A. Aslan, E. Celik (2011), Developing an international cooperation

on cyber defense and deterrence against cyber terrorism, in: Cyber Conflict

(ICCC), 2011 3rd International Conference on.

(28)

الزبن, ب ه. (2012).

الإرهاب في الفضاء الإلكتروني: دراسة مقارنة (رسالة دكتوراه),

الإرهاب في الفضاء الإلكتروني: دراسة مقارنة, 2012. عمان: كلية القانون. ص ص

201-225.

(29)

مكتب الأمم

المتحدة المعني بالمخدرات والجريمة (2013). استخدام الإنترنت في أغراض إرهابية.

فيينا: مكتب الأمم المتحدة المعني بالمخدرات والجريمة، تاريخ الدخول 7 يوليو 2019،

متاح على:

(30)

عطية, أ م. (2014). دور الآليات الحديثة للحد من

الجرائم المستحدثة : الإرهاب الإلكتروني وطرق مواجهته. في الجرائم المستحدثة

في ظل المتغيرات والتحولات الإقليمية والدولية. عمان, الأردن: كلية العلوم

الاستراتيجية.

(31)

Tehrani,

P. M., Manap, N. A., & Taji, H. (2013). Cyber terrorism challenges: The

need for a global response to a multi-jurisdictional crime. Computer Law

& Security Review, 29(3), 207-215. doi:10.1016/j.clsr.2013.03.011.

(32)

استراتيجية

الأمم المتحدة لمكافحة الإرهاب، مكتب مكافحة الإرهاب - فرقة العمل

المعنية بالتنفيذ في مجال مكافحة الإرهاب. تاريخ الدخول 9 يوليو 2019، متاح على:

https://www.un.org/counterterrorism/ctitf/ar/un-global-counter-terrorism-strategy

(33)

Tehrani, P. M., Manap, N. A.,

& Taji, H. (2013). Cyber terrorism challenges: The need for a global

response to a multi-jurisdictional crime. Op.Cit.

(34)

الزبن, ب ه. (2012).

مرجع سابق.

(35)

Tehrani, P. M., Manap, N. A.,

& Taji, H. (2013). Cyber terrorism challenges: The need for a global

response to a multi-jurisdictional crime. Op.Cit.

(36)

تحليل وسائل التواصل الاجتماعي، تاريخ الدخول 9 يوليو 2019، متاح

على:

https://www.interpol.int/ar/4/17/5

(37)

Sieber,

U. (2006). International cooperation against terrorist use of the internet.

Revue Internationale De Droit Pénal ,77(3), 395. doi:10.3917/ridp.773.0395

(38)

ITU.

(2014). Understanding cybercrime: Phenomena, challenges and legal response.

Geneva: ITU.

(39)

مكتب الأمم المتحدة المعني بالمخدرات والجريمة (2013). استخدام

الإنترنت في أغراض إرهابية، مرجع سابق.

(40)

Tehrani, P. M., Manap, N. A.,

& Taji, H. (2013). Cyber terrorism challenges: The need for a global

response to a multi-jurisdictional crime. Op.Cit.

(41)

سليمان، نرمين، (2018)، أثر الجرائم الإلكترونية على

الأبعاد الداخلية للأمن القومي: دراسة حالة المملكة العربية السعودية خلال الفترة

من 2006 إلى 2016، رسالة دكتوراه في العلوم السياسية، جامعة القاهرة: كلية

الاقتصاد والعلوم السياسية، ص 27.

(42)

Elnaim,

B. M. E. (2013, December). Cyber crime in Kingdom of Saudi Arabia: The threat

today and the expected future. In Information and Knowledge Management

(Vol. 3, No. 12, pp. 14-19). P. 16.

(43)

Madhian,

B., & Majed, M. (2017). Saudi Arabia's counterterrorism methods: A case

study on homeland security. Naval Postgraduate School Monterey United

States.P. 44.

(44)

سليمان، نرمين، (2018)، مرجع سبق ذكرة؛ ص 95.

(45)

Falcone, R. (2017). Second

wave of Shamoon 2 attacks identified. Palo Alto Networks Blog, January.

https://unit42.paloaltonetworks.com/unit42-second-wave-shamoon-2-attacks-identified/

(46)

Kumar, M. (2012). Saudi

Arabia’s King Saud University Database Hacked. The Hacker News. Available at:

https://thehackernews.com/2012/01/saudi-arabias-king-saud-university.html#

(47)

سليمان، نرمين، (2018)، مرجع سبق ذكرة؛ ص 95.

(48)

نظام مكافحة الجرائم

المعلوماتية رقم رقم M17 لسنة 2007 متاح على:

(49)

الاتفاقية

العربية لمكافحة جرائم تقتية المعلومات

لسنة 2010، على الرابط التالي:

http://www.moj.gov.jo/EchoBusV3.0/SystemAssets/27adcb7a-5539-4b36-9d9a-28b91f578bac.pdf

(50)

سليمان، نرمين، (2018)، مرجع سبق ذكرة؛ ص 207.

(51)

Hathaway, M., Spidalieri, F.,

& Alsowailm,op.Cit. P.8.

(52)

Manoharan, N. (2012). Abu Jundal’s

Arrest and India-Saudi Arabia Counter-terrorism Cooperation. Vivekananda

International Foundation. July, 6. Available at:

(53)

Hubbard, B. (2016). ISIS

turns Saudis against the kingdom, and families against their own. New York Times. Available

at:

https://www.nytimes.com/2016/04/01/world/middleeast/isis-saudi-arabia-wahhabism.html?_r=0

(54)

سليمان، نرمين، (2018)، مرجع سبق ذكرة؛ ص 202.

(55)

The Kingdom of Saudi Arabia

and Counter-Terrorism.” April 4,2016. P.30. Available at:

https://28pagesdotorg.files.wordpress.com/2016/05/saudi-lobby-white-paper.pdf

(56)

عبد الدايم،

هبة أحمد و شعبان ، منار محمد ، (يوليو 2017)، "الهجمات السيبرانية"،

دراسات دورية، بنك الاستثمار القومي، قطاع الاستثمار والموارد الدعم الفني

للاستثمار، ص9.

(57)

مادة 31، الدستور

المصري ،2014.

(58)

قرار رئيس

جمهورية مصر العربية رقم 276 لسنة 2014، الجريدة الرسمية، العدد 46، 13

نوفمبر 2014، ص 3

(59)

جامعة الدول

العربية، الأمانة العامة، الاتفاقية العربية لمكافحة جرائم تقنية المعلومات،

الموقعة بتاريخ 21 ديسمبر 2010، القاهرة، ص 1.

(60)

للمزيد انظر:

د. فتح الله، محمود رجب (2018) ، شرح قانون مكافحة جرائم تقنية المعلومات وفقًا

للقانون المصرى الجديد، الإسكندرية: دار الجامعة الجديدة.

(61)

الاستراتيجية

الوطنية للأمن السيبراني (2017-2021)، جمهورية مصر العربية،

رئاسة مجلس الوزراء، المجلس الأعلى للأمن السيبراني، ص7.

(62)

د.هاشم، شريف

، (فبراير 2019)، "نحو استراتيجية وطنية للأمن السيبراني"، رئاسة

مجلس الوزراء، المجلس الأعلى للأمن السيبراني، ص 8.

(63)

عبد الدايم،

هبة أحمد و شعبان ، منار محمد ، (يوليو 2017)، "الهجمات السيبرانية"،

مرجع سبق ذكره، ص 7.

(64)

د.هاشم، شريف

، (فبراير 2019)، "نحو استراتيجية وطنية للأمن السيبراني"، مرجع

سبق ذكره، ص ص 10-11.

(65) Global Cybersecurity Index GCI (2018), International Telecommunication Union, Switzerland 2018, P.57.